Бесплатный фрагмент - Промышленный шпионаж

Предисловие

Книга, вероятно, будет интересна, прежде всего, маркетологам, менеджерам, юристам, специалистам в области ИТ и экономистам-международникам. В ней даны основные понятия, касающиеся промышленного шпионажа, приведен ряд примеров компаний и стран, а также раскрыты следующие вопросы:

Компьютеры и Интернет. Деяния злоумышленников, угроза, вредоносные программы.

Социальная инженерия.

О шокирующих причинах хищения интеллектуальной собственности и корпоративного моджо.

Положение об общей защите данных Европейского союза.

Пути защиты интеллектуальной собственности и коммерческой тайны.

I Основные понятия, касающиеся промышленного шпионажа

1.1 Суть промышленного шпионажа. О происхождении промышленного шпионажа

Суть промышленного шпионажа

«Потеря промышленной информации и интеллектуальной собственности посредством киберпреступления представляет собой величайшую вынужденную передачу богатства в истории» (генерал Кит Александр, бывший командующий военным кибер-командованием, в 2013 году состоял в Сенатском комитете США по вооруженным силам).

Промышленный шпионаж (Industrial espionage), называемый еще экономическим шпионажем, корпоративным шпионажем — это форма шпионажа, проводимая в коммерческих целях вместо преследования целей чисто национальной безопасности.

Представляется, что реализация экономического шпионажа или его организация осуществляется правительствами и имеет международный характер, а промышленный или корпоративный шпионаж чаще всего является национальным и происходит между компаниями или корпорациями. Хотя название здесь не играет решающей роли, любой шпионаж, преследующий экономические цели, можно назвать промышленным.

Промышленный шпионаж является скрытой, а иногда и незаконной практикой расследования конкурентов, чтобы получить преимущество в бизнесе. Цель расследования бывает коммерческой тайной, это может быть спецификация или формула проприетарного продукта, или информация о бизнес-планах. Во многих случаях промышленные шпионы просто ищут любые данные, которые их организация (или страна) может использовать в своих интересах.

Экономический шпионаж, иногда называемый промышленным шпионажем, — это, в частности, хищение интеллектуальной собственности, ноу-хау или коммерческой тайны компании.

Промышленный шпион может представлять собой угрозу для инсайдеров. Им например, может быть лицо, которое нанялось на работу в компании с целью шпионажа или недовольный сотрудник, торгующий информацией ради личной выгоды либо мести. Шпионы могут также использовать тактику социальной инженерии, например, обманывая сотрудника, чтобы разглашать привилегированную информацию.

Шпионы иногда физически расследуют помещение. В этом случае шпион может обыскивать корзины отходов или копировать файлы, или жесткие диски компьютеров, находящихся без присмотра.

Все чаще вторжение происходит через корпоративную сеть. Как правило, целенаправленная атака проводится для получения первоначального доступа к сети, а затем для постоянной кражи данных выполняется расширенная постоянная угроза (APT). Способность сотовых телефонов записывать и передавать информацию может также эксплуатироваться. Телефон иногда оставляют в зале заседаний, например, и контролируют встречу удаленно. Устройства записи также секретируются во множестве предметов, включая очки, ручки и USB-накопители.

О происхождении промышленного шпионажа

Работа отца Франсуа Ксавье д'Антреколла, проделанная, чтобы показать Европе методы производства китайского фарфора в 1712 году, часто считается ранним случаем промышленного шпионажа.

Способы манипулирования человеком известны достаточно давно, в основном они пришли в социальную инженерию из арсенала различных спецслужб. Первый известный случай конкурентной разведки относится к VI веку до нашей эры, и он произошел в Китае, когда китайцы лишились секрета изготовления шелка, обманным путем выкранного римскими шпионами.

Были написаны исторические отчеты о промышленном шпионаже между Великобританией и Францией. В связи с появлением в Британии «промышленного кредитора» во втором десятилетии 18-го века появилось крупномасштабное мероприятие, спонсируемое государством, чтобы тайно взять британские промышленные технологии во Францию. Свидетели подтвердили факты шпионской деятельности как торговцев за границей, так и размещенных в Англии учеников.

Протесты таких людей, как работники железных дорог в Шеффилде и сталеваров в Ньюкасле из-за привлечения квалифицированных промышленных рабочих за границу, привело к первому английскому законодательству, направленному на предотвращение использования метода экономического (промышленного) шпионажа.

1.2 Конкурентная разведка и экономический (или промышленный) шпионаж. Формы промышленного шпионажа

Конкурентная разведка и экономический (или промышленный) шпионаж

Значительный объем данных о том, что делают конкуренты, поступает из рутинных и нетрадиционных источников. Например, в некоторых крупных розничных сетях используются агенты для проверки цен и продуктов конкурентов путем сравнительного шопинга. Не менее плодотворными являются регулярные линии коммуникации, такие как отчеты продавцов, торговые журналы, информационные бюллетени, бизнес-соглашения, ярмарки и экспонаты, а также контакты с поставщиками. Анализ продуктов конкурентов является еще одним источником важной коммерческой разведки.

Фактические коммерческие тайны могут проникнуть на открытый рынок по нескольким каналам. Нелояльный сотрудник, к примеру, может украдкой искать конкурентов и продавать им конфиденциальные данные по высокой цене.

Более распространенным методом является групповой заговор: несколько сотрудников, как правило, техников и других высокого управленческого калибра, оставляют компанию и создают конкурирующую фирму, спекулируя на откровенности, полученной ими во время их работы в организации своего бывшего работодателя. Вариант этой практики возникает, когда конкурент заманивает ценного сотрудника предложением о большем количестве денег и льгот в надежде, что пиратский работник сделает свой магазин секретов доступным для своего нового работодателя.

Работодатель, обнаруживший, что его коммерческая тайна применяется конкурентом, обычно принимает юридические меры для предотвращения дальнейшего вторжения в его коммерческую тайну. Штрафы против компаний, признанных виновными в узурпации коммерческой тайны, могут служить в качестве судебного запрета на дальнейшее использование знаний, учета и всех прибылей, полученных от использования похищенной информации. Могут иметь место и дополнительные штрафные убытки, если нарушение прав компании было вопиющим.

«Конкурентный интеллект» описывает правовую и этическую деятельность по систематическому сбору и анализу информации о промышленных конкурентах, ее управлению. Он может включать такие мероприятия, как рассмотрение газетных статей, корпоративных публикаций, вебсайтов, патентных заявок, специализированных баз данных, информации на торговых выставках и т. п.

Компиляция этих важнейших элементов иногда называется CIS или CRS, — решением конкурентной разведки или решением конкурентного реагирования. Основываясь на исследованиях рынка, «конкурентная разведка» была описана как «применение принципов и практики из военной и национальной разведки в сфере глобального бизнеса»; это бизнес-эквивалент разведки с открытым исходным кодом.

Разница между конкурентной разведкой и экономическим или промышленным шпионажем не ясна; нужно понять правовые основы, чтобы иметь представление, как провести линию между ними. Другие утверждают, что иногда бывает проблематичным выявление разницы между юридически допустимыми и незаконными методами, в особенности если принимать во внимание этическую сторону сбора информации, что делает определение еще более неуловимым.

Формы экономического и промышленного шпионажа [1]

Экономический или промышленный шпионаж имеет место в нескольких формах.

Целью шпионажа является сбор знаний об организации. Шпионаж может включать информацию о приобретении интеллектуальной собственности, о промышленном производстве, идеи, методы и процессы, рецепты и формулы. Или он может включать в себя секвестирование собственной либо операционной информации, скажем, информации о наборах данных клиентов, данных по ценообразованию, продажам, данных по исследованиям и разработкам, политике, перспективным заявкам, стратегиям планирования, или маркетингу, или изменяющимся составам и местам производства. Он может охватывать такие виды деятельности, как кража коммерческой тайны, взяточничество, шантаж, технологический надзор.

Помимо организации шпионажа в коммерческих организациях, правительства также могут иметь целевые задачи — например, определение условий тендера на правительственный контракт.

1.3 Целевые отрасли. Кража информации и саботаж

Целевые отрасли [1]

Во время тестирования автопроизводители обычно маскируют предстоящие модели автомобилей рисунками, сделанными с помощью камуфляжной краски, предназначенными для обфускации линий автомобиля. Также часто используются мягкие чехлы или обманчивые надписи. Это также должно помешать Motoring Media-выходам испортить большой показ модели.

Экономический или промышленный шпионаж чаще всего связан с высокотехнологичными отраслями промышленности, включая компьютерное программное обеспечение и аппаратное обеспечение, биотехнологию, аэрокосмическую промышленность, телекоммуникации, транспорт и двигательную технику, автомобили, станки, энергию, материалы и покрытия и т. д.

Известно, что Силиконовая долина является одной из самых целевых областей в мире для шпионажа, впрочем, любая отрасль с информацией о конкурентах может стать целью.

Кража информации и саботаж [1]

Информация может обеспечивать и успех, и неудачу; если коммерческая тайна украдена, конкурентное игровое поле может оказаться выровненным или даже опрокинутым в пользу конкурента.

Несмотря на то, что большая часть сбора информации осуществляется юридически дозволенным образом (посредством конкурентной разведки), корпорации иногда считают, что лучший способ получить информацию — это забрать ее. Экономический или промышленный шпионаж представляет собой угрозу для любого бизнеса, средства к существованию которого зависят от информации.

Можно с уверенностью констатировать, что в последние годы экономический или промышленный шпионаж принял расширенное определение. К примеру, попытки саботировать корпорацию можно считать промышленным шпионажем; в этом смысле данный термин принимает более широкие коннотации его родительского слова.

То, что шпионаж и саботаж (корпоративный или иной) стали более четко связанными друг с другом, также подтверждается рядом профильных исследований, как правительственных, так и корпоративных.

В настоящее время правительство США проводит полиграфическое обследование под названием «Испытание шпионажа и саботажа» (TES), способствующее распространению все более популярного, хотя и не консенсусного мнения тех, кто изучает контрмеры в отношении шпионажа и саботажа, и взаимосвязи между ними. На практике это особенно касается «доверенных инсайдеров». Они обычно считаются функционально идентичными и используются с целью получения информации для обеспечения контрмер.

1.4 Агенты и процесс сбора информации. Эффективность промышленного шпионажа

Агенты и процесс сбора информации

Промышленный или экономический шпионаж чаще всего обеспечивается одним из двух способов. Во-первых, когда недовольным сотрудником присваивается информация в целях продвижения чьих-то интересов либо нанесения ущерба компании. Во-вторых, когда конкурент или иностранное правительство ищет информацию ради продвижения своих технологических либо финансовых интересов. «Родинки» или доверенные инсайдеры обычно считаются наилучшими источниками шпионажа (промышленного или экономического).

Исторически известный как «patsy», инсайдер может быть вызван с его согласия или под принуждением ради предоставления информации. Первоначально можно попросить передать пассивную информацию, и как только она скомпрометирована из-за совершения преступления, обеспечить передачу более чувствительных материалов. Лица могут оставить одну компанию для работы в другой и получения конфиденциальной информации. Такое явное поведение было в центре внимания многочисленных случаев промышленного шпионажа, приведших к юридическим баталиям.

Некоторые страны нанимают для шпионажа людей, не используя свои разведывательные службы. Академики, бизнес-делегаты и студенты считаются часто используемыми правительствами для сбора информации.

Некоторые из стран, например Япония, как сообщается, ожидают, что ученики будут проинформированы о возвращении домой. Шпион может последовать за экскурсией по фабрике, а затем «потеряться». Шпионом может оказаться инженер, обслуживающий человек, уборщик, инспектор либо страховой агент, одним словом любой, у кого имеется законный доступ к помещениям.

Шпион может ворваться в помещение, чтобы украсть данные, он может осуществлять поиск в макулатуре и мусоре, это известно как «дайверское погружение». Информация может быть скомпрометирована с помощью запросов информации, маркетинговых исследований или использования технической поддержки, или исследований, или программных средств. Аутсорсинговые промышленные производители могут запрашивать информацию вне согласованного контракта.

Компьютеры способствовали сбору информации из-за простоты доступа к солидным объемам информации посредством физического контакта или Интернета.

Эффективность промышленного шпионажа [3]

Промышленный шпионаж более эффективен, чем R & D (НИОКР).

Исследование: Эрик Мейерсон, профессор Стокгольмской школы экономики объединился с Альбрехтом Глитцем, адъюнкт-профессором Университета Помпеу Фабра для изучения архивов Министерства государственной безопасности Восточной Германии.

Исследователи проанализировали 189 725 отчетов информаторов и сделали сравнение с экономическими данными промышленного сектора Восточной и Западной Германии с 1969 по 1989 год. В их исследовательском отчете было указано, что Восточная Германия имеет значительную экономическую отдачу от своей государственной промышленной операции по шпионажу. Шпионаж сузил технологические пробелы между двумя странами и был настолько успешным, что обусловил приложение усилий на НИОКР на Востоке.

Рассмотрим вопросы HBR к профессору Мейерсону и его ответы на них, они приведены ниже, они взяты из статьи Industrial Espionage Is More Effective Than R&D (Curt Nickisch) [3].

HBR: «Эффективнее ли корпоративный шпионаж, чем инновации? Действительно ли он оправдывает больше надежд, чем законные программы R & D?»

— Мейерсон: «Промышленный шпионаж имел весьма существенный эффект в Восточной Германии. Информация, полученная благодаря ему, уменьшала разрыв в технологиях и производительности между Восточной и Западной Германией. Каждое стандартное отклонение в усиленной шпионской деятельности сузило так называемый общий разрыв в производительности факторов производства на 8,5 процентных пункта. И шпионаж был особенно эффективен в тех секторах, где западные страны проводили политику экономического сдерживания против восточного блока, пытаясь предотвратить передачу технологий».

HBR: «Как бы вы оценили успех корпоративного шпионажа?»

— Мейерсон: «Государственное шпионское агентство в Восточной Германии разместило тысячи информантов в Западной Германии и помогло им поработать в Siemens, AEG / Telefunken, IBM и других компаниях. Мы измерили поток информации — от промышленной шпионской деятельности в Западной Германии и других европейских странах до главного разведывательного агентства Штази в Восточной Германии. Мы получили много метаданных из отчетов информантов, оказавшихся чрезвычайно полезными. Эмпирическая основа нашей работы — это то, что мы могли бы связать ключевые слова информаторов с развитием конкретных промышленных секторов».

HBR: «Вы рекомендуете, чтобы компании больше инвестировали в шпионаж, чем в НИОКР?»

— Мейерсон: «Нет нет. Я должен быть очень осторожным. Я не рекомендую этого, учитывая то, что произошло позже в Восточной Германии. Хотя в коммунистическом блоке у нее была самая сильная экономика, компаниям было трудно конкурировать после воссоединения Германии».

HBR: «Успех в шпионаже вносит свой вклад?»

— Мейерсон: «Один из результатов был очень важен: промышленный шпионаж, возможно, потому, что он был настолько успешным, вытеснил стандартные формы исследований и разработок. Все эти отрасли промышленности отказались от многих возможностей НИОКР. Если бы продолжалась «холодная война», для Восточной Германии было бы очень трудно стать лидером любого сектора, именно потому, что она была сильно сосредоточена на промышленном шпионаже. Если вы хотите увеличить свою производительность, вы можете выбирать между кражей чужих секретов или попыткой генерировать инновации самостоятельно. В Восточной Германии новые патентные заявки на самом деле упали по количеству, когда промышленный шпионаж увеличился. В конечном итоге это было бы вредно. В конце холодной войны многие восточногерманские компании были достаточно продвинуты, но внезапно у них не стало такого источника передачи технологий, как шпионаж. Поэтому им пришлось обновлять и выполнять свои собственные исследования и разработки.

Приток промышленного шпионажа заставил восточногерманские фирмы действительно полагаться на правительство. Трудно сдаться. Да, точно. Это похоже на НИОКР на кокаине. Вы добираетесь туда очень быстро, но вы на самом деле не разрабатываете инструменты для инноваций в долгосрочной перспективе. Для тех, кто предвидит себя навсегда отставшими, в странах, которые никогда не станут лидерами в области технологий, вполне может быть польза от промышленного шпионажа. Но если вы хотите быть лидером в области технологий, не факт, что шпионаж будет иметь большой эффект».

HBR: «Какие правительства, по вашему мнению, будут читать ваш исследовательский отчет с особым интересом?»

— Мейерсон: «Северная Корея, вероятно, наиболее похожа на Восточную Германию. Я предсказываю, что и другие страны, ограничивающие защиту интеллектуальной собственности и подвергаются различным видам экономических санкций, тоже будут заинтересованы. Сбор данных человеческими разведчиками по-прежнему имеет значение. Сегодня у нас есть все эти сложные формы электронного шпионажа. В прошлом было время, когда человеческий интеллект мог также генерировать большое экономическое преимущество, и, возможно, это все еще так».

HBR: « Что заставило вас изучить это?»

— Мейерсон: «Меня всегда очаровывал шпионаж. Я рос, читая романиста Джона Ле Карре, и я смотрел много шпионских фильмов. В Швеции было множество известных случаев, происходивших с влиятельными людьми, долгое время шпионившими за Советским Союзом. Я также посетил Берлин очень вскоре после падения Берлинской стены. Двадцать лет спустя я прочел некоторые из этих архивных материалов Штази. Идею об исследовании я полностью продумал. Я поведал о ней Альбрехту Глитцу, немецкому экономисту, и он также считает ее очень интересной. Через неделю я получил от него электронное письмо. Он сказал, что данные есть; нам просто нужно убедить власти предоставить их».

HBR: «Где еще вы хотите применить итоги исследования?

— Мейерссон: «Мы хотели бы понять шпионаж с позиции выбора рабочей силы. Вы знаете, почему кто-либо стал информатором? Я имею в виду, эти осведомители не были шпионами Джеймса Бонда. Они не прыгали в дымящихся куртках с глушителями на своих пистолетах. Возможно, некоторые из них имели политические пристрастия, но для многих из них это было просто как дополнительный доллар в конце месяца. И поэтому я нахожу это очень интересным, это развитая культура шпионажа».

HBR: «Каков ваш любимый случай промышленного шпионажа в истории?»

— Мейерсон: «Самый ранний зарегистрированный случай промышленного шпионажа, спонсируемого государством, произошел в шестом веке. Считается, что два несторианских монаха успешно контрабандно ввозили яйца шелкопряда из Китая в Византийскую империю, скрывая их в бамбуковых тростниках. Яйца черных шелкопрядов, должно быть, были очень тяжелыми. Во время этих поездок их нужно было хранить свежими месяцами, а может быть, даже годами. Но последствия этого подпольного подвига были огромными. Это помогло Византийской империи сломать китайскую монополию на производство шелка и монополию персов на торговлю шелка с Западом. Византийская империя получила свою новую монополию на производство и торговлю шелка в Европе. Это было очень выгодно, и в результате этого многие территории вокруг восточного Средиземноморья увидели новое экономическое развитие. Целые страны в отношении производства и торговли перевернулись именно так. Еще один интересный случай произошел в 1970 году, когда восточногерманские эксперты смогли реконструировать IBM 360. Три года спустя компания из Дрездена производила до 100 компьютеров в год. Это довольно круто, что они смогли сделать это в значительной степени за счет промышленного шпионажа».

HBR: «Как я могу узнать, есть ли в моем офисе шпион, пытающийся узнать, как мы делаем такие замечательные вопросы?»

— Мейерсон: «Это хороший вопрос. Я бы не ожидал, что шпионом станет самый экстравертный или подозрительный человек. Им может стать кто угодно. Я думаю, что это очень сложно предсказать».

1.5 Влияние промышленного шпионажа на экономический рост. Экономический шпионаж из-за рубежа

Влияние промышленного шпионажа на экономический и технологический рост [3]

Значимость новых работ по экономике может дать нам новое представление о роли промышленного шпионажа в обеспечении экономического роста и получения более четкого представления об оценке влияния шпионажа на отношения между США и Китаем. Государства ведут себя так, как будто промышленный шпионаж важен; развивающиеся страны прикладывают значительные усилия, чтобы украсть технологии из развитых стран, а передовые страны делают шаги для защиты своих передовых технологий от краж.

Сегодня официальные лица США неустанно жалуются на кражу интеллектуальной собственности Китаем, а Китай продолжает красть IP. Но ученые изо всех сил пытались продемонстрировать значительное влияние.

Промышленный шпионаж конкурирует с американскими НИОКР с потенциально далеко идущими негативными последствиями. Кроме того, у отсталых экономик часто возникают проблемы с использованием украденной технологии, приобретения с помощью шпионажа часто приводили к техническим тупикам, а не к прочному прогрессу.

Альбрехт Глитц и Эрик Мейерсон предполагают, что, по крайней мере в некоторых случаях промышленный шпионаж работает [3]. Глитц и Мейерсон использовали обширные ресурсы из архивов разведки Восточной Германии (ГДР), а также ряд экономических данных, чтобы продемонстрировать, что программа шпионажа ГДР против западногерманской (ФРГ) окупилась значительным технологическим ростом, даже когда она вытеснила отечественные исследования и разработки. Они также привели факты, чтобы продемонстрировать, что технологическая база ГДР росла быстрее именно из-за промышленного шпионажа, чем если бы этого шпионажа не было.

Восточногерманская операция была масштабной. Шпионы проникли в каждый институт западногерманской жизни, включая академические круги, профсоюзы, правительство и частные фирмы. Администраторы проигнорировали похищенную информацию по экономике Восточной Германии, сосредоточившись на наиболее конкурентоспособных отраслях промышленности.

Несмотря на репрессивный характер ГДР, усилия работали. Восточная Германия поддерживала самую развитую конкурентоспособную экономику в Восточном блоке. Восточные немцы также имели большие преимущества, которых не хватало другим странам Восточного блока.

Восточногерманское шпионское проникновение в западногерманскую жизнь не имело себе равных по понятным причинам — общий язык и социальная близость. Восточногерманская экономика имела больше общего с западногерманской (и, следовательно, обладала большей абсорбционной способностью для конкретных технологий), чем, например, Советский Союз с Соединенными Штатами.

Какие последствия имеет это для наших рассуждений о промышленных усилиях Китая по шпионажу? Во-первых, конкретная оценка сложна. У исследователей были обширные архивные ресурсы. Доступность такого богатства разведывательных данных, мягко говоря, необычна. У исследователей никогда не было доступа к этим большим данным после падения Советского Союза и почти наверняка они никогда не будут иметь в такой же степени знания о текущих операциях Китая. Таким образом, мы можем только догадываться о реальном влиянии индустриальных шпионских усилий Пекина на Запад. Китай также занимает гораздо большие позиции в мировой экономике, чем ГДР. В то время как Соединенные Штаты намеренно изолировали Восточную Германию от глобальных технологий,

Китай продолжает получать массированные инъекции искусственного интеллекта и передачу технологий от западных фирм. Китайская экономика гораздо менее централизована, чем восточногерманская. Следовательно, промышленный шпионаж может играть менее важную роль в технологическом успехе Китая. Однако, несомненно, верно, что Китай достиг высокого уровня проникновения в Соединенные Штаты и другие западные общества. Это включает в себя фактический шпионаж, а также множество видимых юридических, академических и коммерческих отношений. Самый большой вопрос может заключаться в том, создал ли Китай административный потенциал для распространения этих знаний в своем промышленном секторе.

Экономический шпионаж из-за рубежа

Экономический шпионаж из-за рубежа вызывает серьезную озабоченность в развитых странах. Кибератаки становятся все более сложными с позиций борьбы с ними. И в сочетании с традиционной физической кражей материалов, содержащих коммерческую тайну, они создают огромную экзистенциальную угрозу для бизнеса, экономики и безопасности.

Официальные лица в такой стране, например, как Соединенные Штаты проводят в жизнь расширенную и всеобъемлющую стратегию по борьбе с экономическим шпионажем и кражей интеллектуальной собственности в целом. Многие агентства, в том числе правоохранительные, сосредоточены на проблеме, и это является приоритетом.

Однако, компаниям не стоит полагаться только на государство. Они должны рассчитывать прежде всего, на самопомощь и на помощь юристов. Важно, чтобы к работе подключались маркетологи, переговорщики, менеджеры по рискам, творческие работники, которым необходимо помнить, что всегда можно столкнуться с промышленным шпионажем, в том числе из-за рубежа и потерять многое.

II Компьютеры и Интернет. Деяния злоумышленников, угроза, вредоносные программы

2.1 Персональные компьютеры. Интернет

Персональные компьютеры

Компьютеры стали ключевыми «фигурами» в осуществлении промышленного шпионажа из-за огромного объема информации, которую они содержат, и легкости копирования и передачи.

В 1990-е годы быстро увеличилось использование компьютеров в целях шпионажа. Информация обычно похищалась путем копирования информации с компьютеров, оставшихся без присмотра в офисах получавшими неконтролируемый доступ через вспомогательные рабочие места работниками, такими, как уборщики или ремонтники. Ноутбуки были и остаются главной мишенью для тех, кто выезжает за границу по делам, предупреждая, что они оставляют их на какое-то время.

Известно, что преступники-шпионы находят много способов уговорить ничего не подозревающих людей расставаться, часто только временно, со своими компьютерами, позволяя другим получать доступ к ним, что облегчает кражу информации.

«Bag-op» относится к использованию персоналом отеля доступа к данным, например, через ноутбуки, в гостиничных номерах. Информация может быть украдена при транзите, в такси, в багажных салонах аэропорта, в багажных каруселях, в поездах и т. д.

Интернет [1]

Рост значимости Интернета и компьютерных сетей расширил диапазон и объем детализированной информации и облегчил доступ к ней промышленных шпионов. Во всем мире около 50000 компаний ежедневно, как предполагается, подвергаются кибератакам со скоростью, оцененной как ежегодное удвоение.

Данный тип операции обычно идентифицируется как государственный, поддерживаемый или спонсируемый, поскольку он определяется как «доступ к личным, финансовым или аналитическим ресурсам». И доступ к этим ресурсам могут получить киберпреступники либо отдельные хакеры.

Информация о военной или оборонной технике, или иная промышленная информация может не иметь немедленной денежной оценки для преступников, по сравнению, скажем, с банковскими реквизитами. Анализ кибератаки предполагает глубокое знание сетей с целенаправленными атаками, предпринятыми многочисленными людьми, работающими устойчиво организованно.

2.2 Возможности для саботажа. Вредоносные программы

Возможности для саботажа [1]

Растущее использование Интернета также расширило возможности промышленного шпионажа с целью саботажа. В начале 2000-х годов было замечено, что энергетические компании все чаще подвергаются атакам со стороны хакеров.

Энергосистемы, выполняющие такие задачи, как мониторинг электрических сетей или потоков воды, когда-то изолированные от других компьютерных сетей, теперь подключены к Интернету, что делает их более уязвимыми в условиях исторически малого числа встроенных функций безопасности.

Использование этих методов промышленного шпионажа все чаще становится проблемой для правительств из-за потенциальных нападений со стороны террористических групп или враждебных иностранных правительств.

Вредоносные программы

Одним из средств исполнителей, ведущих промышленный шпионаж, является использование уязвимостей в компьютерном программном обеспечении.

Вредоносное и шпионское ПО рассматривается как «инструмент промышленного шпионажа», осуществляемого в виде «передачи цифровых копий коммерческой тайны, планов клиентов, будущих планов и контактов».

В число новых форм вредоносного ПО входят устройства, тайно переключаемые на мобильные камеры и записывающие устройства. В попытках разрешить проблему таких нападений на свою интеллектуальную собственность компании все чаще сохраняют важную информацию из сети, оставляя «воздушный промежуток», а некоторые компании строят «клетки Фарадея» для защиты от электромагнитных или мобильных телефонов.

2.3 Виды деяний злоумышленников. Технология DDoS «распределенные атаки типа отказ в обслуживании» (Distributed Denial of Service)

Виды деяний злоумышленников

Рассмотрим виды.

Фишинг. Фишинг — это когда злоумышленник отправляет мошенническое письмо, замаскированное под законное электронное письмо, часто предполагается, что оно принадлежит доверенному источнику. Сообщение предназначено для обмана получателя в обмен на личную или финансовую информацию, или на нажатие на ссылку, устанавливающую вредоносное ПО.

Фишинг копьев. Фишинг копьев подобен фишингу, но предназначен для конкретного человека или организации.

Предконтекст: Предконтекст — это когда одна сторона находит предлог, чтобы получить доступ к привилегированным данным другой стороны. Например, мошенничество с предлогами может включать злоумышленника, притворяющегося, что ему нужны личные или финансовые данные, чтобы подтвердить личность получателя. Scareware: Scareware включает обман жертвы посредством внушения ему мысли, что его компьютер заражен вредоносным ПО, или что он случайным образом загрузил незаконный контент. Затем злоумышленник предлагает жертве решение, устраняющее фиктивную проблему; в действительности, жертва просто обманывается при загрузке и установке вредоносного ПО злоумышленника.

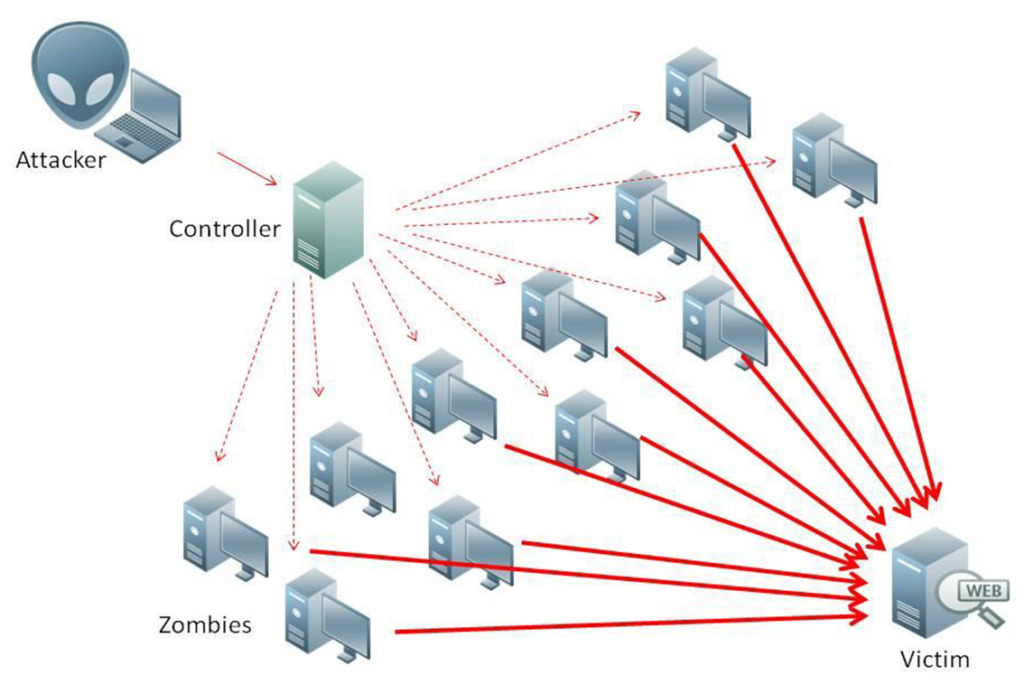

DDoS

Технология DDos потенциально может быть использована для экономического или промышленного шпионажа с целью саботажа.

Взломщиками иной раз практикуется использование сетей зомби-компов, чтобы обеспечивать атаки на конкретные серверы и сайты. Злоумышленниками отдается указание каждому из компьютеров ботнета много раз обращаться к определенному веб-сайту. В итоге происходит стремительное повышение нагрузки на данный сервер и замедление открытия страниц сайта для его реальных посетителей. Рост трафика при этом в некоторых случаях оказывается невероятно высоким, из-за чего имеет место полное отключение сайта. Делается это с помощью применения DDoS.

Некоторыми из особо ушлых ботнетов практикуется применение для атак не подвергшихся заражению компьютеров. Взломщиками посылается указание в отношении атаки их армиям компов-зомби. Каждый зомби делает запрос на соединение не подвергшемуся заражению компьютеру (он является рефлектором). Данным компьютером обеспечивается отправка запрошенной информации целевому компьютеру. Его работа из-за этого становится очень заторможенной, либо происходит его отключение, поскольку он получает множество ответов на якобы его запросы (на самом деле запросы им не посылались). Компьютер-жертва вроде как атакуется рефлектором. На самом деле пакеты запрашиваются самой жертвой.

Многие компании пострадали от предпринятых с применением технологии DDoS нападений. Примерами являются компании eBay. Microsoft, Yahoo, CNN, Amazon.

Если говорить о названиях DDoS, то их немало. Они перечислены в статье «DDOS — отказ в обслуживании» [5]:

«Ping of Death (Ping смерти): боты создают огромные пакеты данных и отправляют их жертвам. Mailbomb (Почтовая бомба): боты рассылают огромную массу электронных писем, обрушивая тем самым почтовые серверы. Smurf Attack (Отмывание): боты отправляют сообщения ICMP (Internet Control Message Protocol — протокол управляющих сообщений Интернета) рефлекторам. Teardrop (Слеза): боты оправляют фрагменты недопустимого пакета, атакованная система пытается собрать их воедино, и это приводит к фатальному сбою».

Борьба с армиями компов-зомби очень и очень сложная, в ней почти невозможно одержание победы. Поэтому рекомендуется прибегать к использованию способов обеспечивающих защиту от атак DDos.

2.4 Усовершенствованная постоянная угроза (APT). Метаморфические и полиморфные вредоносные программы

Усовершенствованная постоянная угроза (APT)

Усовершенствованная постоянная угроза (APT) рассматривается в качестве сетевой атаки, при ней неавторизованным человеком получается доступ к сети, и данное лицо остается там необнаруженным на протяжении длительного временного периода. Цель атаки APT состоит в том, чтобы украсть данные, а не нанести ущерб сети или организации. APT атакует целевые организации в секторах с ценной информацией, такой как национальная оборона, производство и финансовая индустрия.

При простой атаке злоумышленник пытается как можно быстрее войти и выйти во избежание обнаружения системой обнаружения вторжений сети (IDS). Однако, при атаке APT цель состоит не в том, чтобы входить и выходить, а в достижении постоянного доступа. Ради поддержания доступа без обнаружения злоумышленник должен постоянно переписывать код и использовать сложные методы. Некоторые APT невероятно сложны.

Атакующий APT часто использует ловушку для копья, тип социальной инженерии, чтобы получить доступ к сети с помощью законных средств. Когда доступ достигнут, злоумышленник устанавливает задний ход. Следующим шагом будет сбор достоверных учетных данных пользователя (особенно административных), и перемещение в поперечном направлении по сети, установка дополнительных задних дверей. Задние двери позволяют злоумышленнику устанавливать поддельные утилиты и создавать «призрачную инфраструктуру» для распространения вредоносного ПО, остающегося скрытым.

Хотя атаки APT трудно идентифицировать, кража данных никогда не может быть полностью невидимой. Обнаружение аномалий в исходящих данных, возможно, является лучшим способом для администратора выявить, что его сеть была целью атаки.

Метаморфические и полиморфные вредоносные программы

Метаморфические и полиморфные вредоносные программы представляют собой две категории вредоносных программ), имеющих возможность изменять свой код при их распространении.

Атаки Ransomware продолжают развиваться как в изощренности, так и в цифрах.

Метаморфические вредоносные программы переписываются с каждой итерацией, так что каждая последующая версия кода отличается от предыдущей. Изменения кода затрудняют для сигнатурных антивирусных программ распознавание того, что разные итерации представляют собой одну и ту же вредоносную программу. Несмотря на постоянные изменения кода, каждая итерация метаморфического вредоносного ПО функционирует одинаково.

Чем дольше вредоносная программа остается на компьютере, тем больше итераций она производит и тем сложнее итерации, что делает все более трудным для антивирусных приложений обеспечивать их обнаружение, карантин и дезинфекцию.

Полиморфное вредоносное ПО также вносит изменения в код, чтобы избежать обнаружения. Оно имеет две части, но одна часть остается неизменной с каждой итерацией, что делает вредоносное ПО немного легче идентифицировать. Например, полиморфный вирус может иметь процедуру дешифрования вируса (VDR) и тело зашифрованной вирусной программы (EVB). Когда запускается зараженное приложение, VDR расшифровывает зашифрованное тело вируса до его первоначальной формы, чтобы вирус мог выполнять предназначенную ему функцию. После запуска вирус повторно зашифровывается и добавляется в другое уязвимое хост-приложение. Поскольку тело вируса не изменено, оно представляет собой сложную сигнатуру, которая может быть обнаружена сложными антивирусными программами.

В другом примере новый ключ может быть произвольно сгенерирован с каждой копией, чтобы изменить внешний вид зашифрованного тела вируса, но процедура шифрования вирусов woud остается постоянной. В любом случае статическая часть кода позволяет антивирусной программе идентифицировать наличие вредоносного ПО.

Метаморфические вредоносные программы считаются сложнее с позиций написания, чем вредоносные программы полиморфные. Автор может использовать может использовать несколько методов преобразования, включая переименование регистров, перестановку кода, расширение кода, сжатие кода и вставку кода мусора. Следовательно, для обнаружения требуются расширенные методы, такие как общее сканирование дешифрования, отрицательный эвристический анализ, эмуляция и доступ к технологиям виртуализации.

III Социальная инженерия

3.1 Понятие социальной инженерии. SE как наука

Понятие социальной инженерии

Бесплатный фрагмент закончился.

Купите книгу, чтобы продолжить чтение.