Бесплатный фрагмент - Курс «Стеганографические методы защиты информации»

(С) Емельянов Григорий Андреевич. Все права защищены. Использование (копирование, сбор, обработка, хранение, распространение, предоставление и другие действия, и иное воспроизведение в какой бы то ни было форме) любых материалов, статей, книг, курсов, программных кодов, программ и всех содержащихся материалов (и информации) без полного указания автора и источников и/или разрешения автора запрещено.

(C) Emelyanov Grigory Andreevich. All rights reserved. Use (copying, collection, processing, storage, distribution, provision and other actions, and other reproduction in any form) of any materials, articles, books, courses, program codes, programs and all contained materials (and information) without full indication of the author and sources and/or permission of the author is prohibited.

Описание

Хочу напомнить, что все материалы данного курса созданы автором курса (за исключением материалов, по которым даны ссылки), поэтому любое их использование запрещено без полного указания автора и источников. Спасибо за понимание.

Дорогие друзья, c гордостью представляем наш курс «Стеганографические методы защиты информации». Стеганография — наука о скрытой передаче информации. Различные методы и средства стеганографии применяют специалисты спецслужб, преступники, а также все, кому важно сохранить целостность и конфиденциальность передаваемых данных. В курсе имеется хорошая теоретическая база, а также лабораторный практикум.

Вы узнаете, что представляют из себя методы стеганографии, научитесь на практике их применять, познакомитесь с большим количеством инструментов. Попробуете себя в роли реверс-инженера, разбирающего разные форматы файлов и кодировку.

Курс ставит цели:

— Повышение информированности слушателей о стеганографии и её популяризации в IT-сообществе. Участники курса узнают о том, как можно осуществлять передачу информации скрытыми способами.

— Получение практических навыков в области передачи информации по скрытым каналам.

Курс не имеет равнозначных бесплатных аналогов не только на «Stepik», но и в целом в Интернете. Помимо общеизвестных фактов о стеганографии, в курсе имеются новые взгляды, слабо описанные научным сообществом на сегодняшний день. Все разделы курса довольно исчерпывающие и структурированы свежим взглядом на данную область. Также подготовлены задания для выполнения лабораторного практикума и освоения навыков.

Курс предназначен для всех людей, интересующихся навыком скрытой передачи информации. Также он будет полезен специалистам IT-технологий, специалистам по информационной безопасности, графическим дизайнерам, — как дополнительные знания для повышения квалификации.

Начальные требования:

— Наличие компьютера или другого устройства с выходом в сеть Интернет.

— Желательно наличие операционной системы «Windows».

— Умение скачивать и устанавливать программное обеспечение на компьютер.

— Базовые знания компьютерных и сетевых технологий приветствуются.

— Навык аналитического мышления, а также опыт расследований приветствуются.

Курс рекомендуется проходить на компьютере или ноутбуке. В конце курса могут потребоваться небольшие навыки программирования и работы с командной строкой «Windows» (терминала «Linux»). Поддержка по курсу осуществляется регулярно, любой желающий может пройти курс без наличия больших знаний в области IT-технологий.

ГЛАВА 1. Основы стеганографии

История стеганографии

Предисловие

Все мы с Вами в детстве скрывали от родителей какие-то свои действия, желания, двойки в школе и т. п. Вспомните как Вы в детском возрасте придумывали с ребятами общий (неизвестный всем остальным) язык и общались на нём; или как писали на стене невидимыми чернилами. Это всё и есть стеганография — скрытая передача информации (или скрытое хранение).

А что означает скрытность? Скрытности не может не быть, она точно также вместе с нами, но её смысл заключается в том, чтобы какие-то наши намерения не были видны остальным (кому не надо). Сейчас Вы подросли и уже используете другие методы стеганографии, а именно: мимику и жесты, общие (только Вам с собеседником известные) шутки, скрытые контексты при просмотре и создании кино или книг («подводные камни»). Наверняка Вам приходилось также скрывать свои мысли и эмоции или пытаться передать их незаметно. Возможно, Вам казалось, что Вы читаете мысли своего коллеги или начальника или понимаете их с полуслов. Бывает, что Вам ещё ничего не сказали, но по мимике, настрою или внешнему виду, можете понять, о чём будет идти речь и в каком тоне…

Стеганография довольно сложная для понимания наука, она очень обширна и затрагивает самые разные сферы жизнедеятельности, существует множество научный исследований, практических реализаций, книг и работ по этой теме, и они будут дополняться с течением времени. Поэтому одна и задач курса наиболее простым способом описать все известные нам на сегодняшний методы и средства или дать указания для простого поиска информации по ним. В случае любых вопросов, ошибок или если платформа не принимает флаг, не действительны ссылки, нашли неточности, обязательно обращайтесь к автору курса.

Основы

Стеганогра́фия (от греч. στεγανός «скрытый» + γράφω «пишу»; букв. «тайнопись») — способ передачи или хранения информации с учётом сохранения в тайне самого факта такой передачи (хранения) (данный и последующий материал раздела взят с одноимённой статьи в «Википедии»). Этот термин ввёл в 1499 году аббат бенедиктинского монастыря Св. Мартина в Шпонгейме Иоганн Тритемий в своём трактате «Стеганография», зашифрованном под магическую книгу, на первый взгляд посвящённый оккультизму, но на самом деле в текст вшит другой труд, о криптографии, и прочитать его можно только если знать как (какие буквы в каком порядке читать). Есть мнение, что методы стеганографии появились раньше методов криптографии, но впоследствии были вытеснены шифрованием.

Преимущество стеганографии над чистой криптографией состоит в том, что сообщения не привлекают к себе внимания. Сообщения, факт шифрования которых не скрыт, вызывают подозрение и могут быть сами по себе уличающими в тех странах, в которых использование криптографии запрещено или ограничивается законодательством, влекущим за собой ответственность. Таким образом, криптография защищает содержание сообщения, а стеганография — сам факт наличия каких-либо скрытых посланий от обличения. Стеганографию обычно используют совместно с методами криптографии, таким образом, дополняя её.

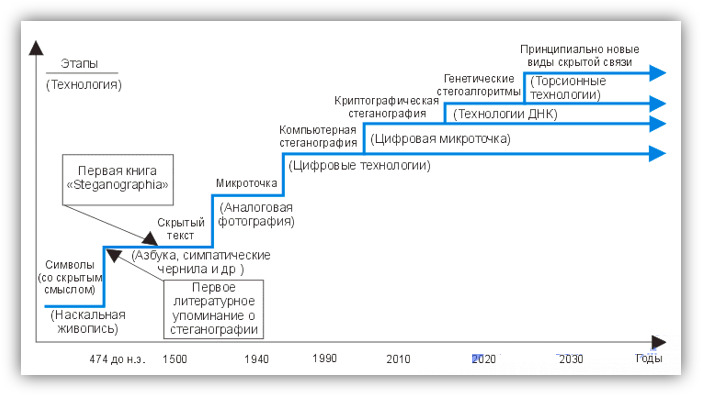

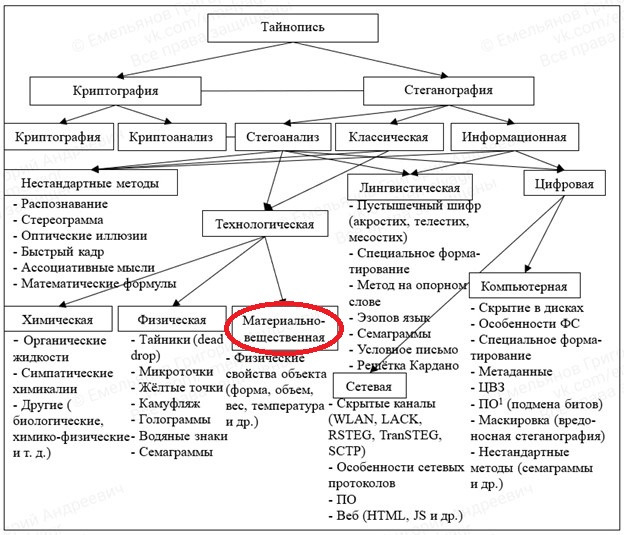

На рисунке 1 Вы можете увидеть историю становления стеганографии и возможное развитие этой науки в ближайшем будущем.

История стеганографии

Первое упоминание о применении стеганографии встречается в трактате Геродота «История» 440 года до н. э. Демарат посылал предупреждения о готовящемся нападении на Грецию, написав на деревянном креплении восковой таблички перед нанесением воска. Другой способ заключался в том, что нужное сообщение писалось на бритой голове раба и отправлялось адресату, когда волосы отрастали, а адресат снова брил голову и читал доставленное сообщение. Существует версия, что древние шумеры одними из первых использовали стеганографию, так как было найдено множество глиняных клинописных табличек, в которых одна запись покрывалась слоем глины, а на втором слое писалась другая. Однако противники этой версии считают, что это было вовсе не попыткой скрытия информации, а всего лишь практической потребностью.

Симпатические чернила, изобретённые ещё в I веке н. э. Филоном Александрийским, продолжали использоваться как в средневековье, так и в новейшее время, например, в письмах русских революционеров из тюрем. В советское время школьники на уроках литературы изучали рассказ, как Владимир Ленин писал молоком на бумаге между строк. Строки, написанные молоком, становились видимыми при нагреве над пламенем свечи. Во время Второй мировой войны активно использовались микроточки — микроскопические фотоснимки, вклеиваемые в текст писем.

Про Древнерусские тайнописи Вы можете почитать в аналогичной статье в «Википедии».

Также существует ряд альтернативных методов сокрытия информации, применявшихся в прошлом:

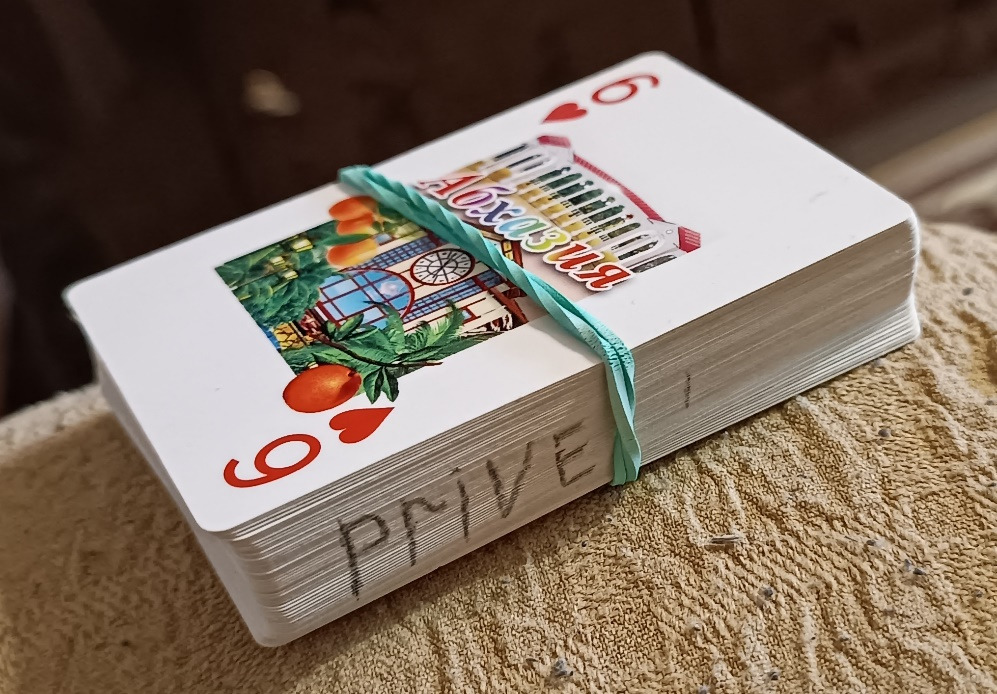

— Запись на боковой стороне колоды карт, расположенных в условленном порядке (рис. 2).

— Запись внутри варёного яйца.

— «Жаргонные шифры», где слова имеют другое обусловленное значение (т. н. эзопов язык).

— Трафареты, которые, будучи положенными на текст, оставляют видимыми только значащие буквы.

— Геометрическая форма — метод, в котором отправитель старается скрыть ценную информацию, поместив её в сообщение так, чтобы важные слова расположились в нужных местах или в узлах пересечения геометрического рисунка.

— Семаграммы — секретные сообщения, в которых в качестве шифра используются различные знаки, за исключением букв и цифр.

— Узелки на нитках и т. д.

К «жаргонным шифрам» (системам, где слова имеют другое обусловленное значение) исторически относится термин «код». Брюс Шнайер называет подобные системы криптосистемами, работающими с лингвистическими единицами (например, он приводит в качестве примера слово «оцелот», которое в определённой системе может означать фразу «повернуть налево на 90 градусов», а слово «леденец» может означать «поворот направо на 90 градусов»). По его мнению, использование подобных кодов для сокрытия информации целесообразно только в особых случаях.

Тест

В чём главное отличие криптографии от стеганографии?

Выберите один вариант из списка. Баллы за задачу: 1.

— Методы криптографии предназначены для запутывания, а методы стеганографии для шифрования.

— Методы криптографии предназначены для шифрования, а методы стеганографии для шифрования изображений.

— Ни один ответ не верен.

— Все ответы верны.

— Методы криптографии предназначены для шифрования, а методы стеганографии для сокрытия (маскировки).

Основные понятия

Место стеганографии в науке

Данный и последующий материал раздела взят с этой одноимённой статьи в «Википедии». В 1983 году Симмонс предложил так называемую «проблему заключенного». Есть заключённый (Боб) и охранник (Вилли). Алиса хочет передать сообщение Бобу, не будучи прерванной охранником. В этой модели делается несколько предположений: предполагается, что Алиса и Боб перед заключением в тюрьму договариваются о кодовом символе, отделяющем одну часть текста письма от другой, в которой скрыто сообщение. Вилли, с другой стороны, имеет право прочитать и внести изменения в послание.

В 1996 году на конференции «Information Hiding: First Information Workshop» была принята единая терминология «стеганографичееские модели». Для общего понимания терминологии представляем Вам их:

— Стеганографическая система (стегосистема) — объединение методов и средств, используемых для создания скрытого канала для передачи информации. При построении такой системы условились о том, что: 1) враг представляет работу стеганографической системы. Неизвестным для противника является ключ, с помощью которого можно узнать о факте существования и содержание тайного сообщения. 2) При обнаружении противником наличия скрытого сообщения он не должен смочь извлечь сообщение до тех пор, пока он не будет владеть ключом. 3) Противник не имеет технических и прочих преимуществ.

— Сообщение — общее название передаваемой скрытой информации, будь то лист с надписями молоком, голова раба или цифровой файл.

— Контейнер — любая информация, используемая для сокрытия тайного сообщения.

— Пустой контейнер — контейнер, не содержащий секретного послания.

— Заполненный контейнер (стегоконтейнер) — контейнер, содержащий секретное послание.

— Стеганографический канал (стегоканал) — канал передачи стегоконтейнера.

— Ключ (стегоключ) — секретный ключ, нужный для сокрытия стегоконтейнера. Ключи в стегосистемах бывают двух типов: закрытые (секретные) и открытые. Если стегосистема использует закрытый ключ, то он должен быть создан или до начала обмена сообщениями, или передан по защищённому каналу. Стегосистема, использующая открытый ключ, должна быть устроена таким образом, чтобы было невозможно получить из него закрытый ключ. В этом случае открытый ключ можно передавать по незащищённому каналу.

— Вложение (стеговложение, стегановложение, stego attachment) — данные, подлежащие сокрытию (как правило, файл или текст).

— Анализатор формата — программа проверки контейнера на предмет возможности его использования для стеганографии (формат, потенциальный размер вложения).

— Прекодер — программный модуль, предназначенный для преобразования скрываемого сообщения в вид, удобный для встраивания в контейнер. Как правило, на данном этапе выполняется архивирование и шифрование вложений.

— Стеганокодер — программный модуль, реализующий какой-либо стеганографический алгоритм, с учетом особенностей контейнера (преобразует вложение в стегановложение).

— Стеганодетектор — программный модуль, проверяющий, содержит ли данный контейнер стегановложение.

— Стеганодекодер — программный модуль, восстанавливающий стегановложение (без расшифровывания и/или разархивирования).

— Постдекодер — программный модуль, реализующий алгоритмы расшифровывания и/или разархивирования. После постдекодера восстанавливается исходный вид вложения.

— Дополнительные термины, предлагаемые автором статьи (оставшиеся термины, косвенно относящиеся к прямому определению сущности методов стеганографии, например «информация», «ИС», «сеть», «злоумышленник», «атака», «угроза», «риск», «НСД», «взлом», «безопасность», «канал», «связь» и пр., могут использоваться из других определений области информационной безопасности):

— Вредоносная (вирусная) стеганография (stegoware, stegomalware) — атаки, реализующие угрозы информационной безопасности с помощью методов стеганографии (скрытых каналов связи).

— Стеговредоносное ПО (stegoware, stegomalware) — вредоносное программное обеспечение, использующее стеганографию для распространения или внедрения, то есть вредоносный файл может быть скрыт внутри текстового сообщения или медиафайла.

— Стегоанализ или Стеганоанализ — наука о выявлении факта передачи скрытой информации в анализируемом сообщении. В некоторых случаях под стегоанализом понимают также извлечение скрытой информации из содержащего её сообщения и (если это необходимо) дальнейшую её дешифровку.

Смысл стеганографических методов заключается в определении принципов (на примере просмотра): Как смотреть? Куда смотреть? Чем смотреть? Через что смотреть? В какой момент времени смотреть? Откуда смотреть? и т. п. И за счёт того, что мы это знаем, а другие нет, мы можем получить секретное послание.

Безопасный обмен информацией делится на два способа:

1. Скрытое послание находится в самом передаваемом объекте (шифр, криптоконтейнер, стегоконтейнер). Наличие дешифровки возможно, безопасность упирается в стойкость объекта.

2. Скрытое послание не находится в самом передаваемом объекте, а передаваемый объект/действие/факт/наличие лишь соотносится с заранее условленными принципами (эзопов язык, мимика и жесты, семаграммы, параметрическая стеганография, хэш-стеганография). Наличие дешифровки практически исключено, безопасность упирается в сам канал передачи заранее условленных принципов и в их хранении.

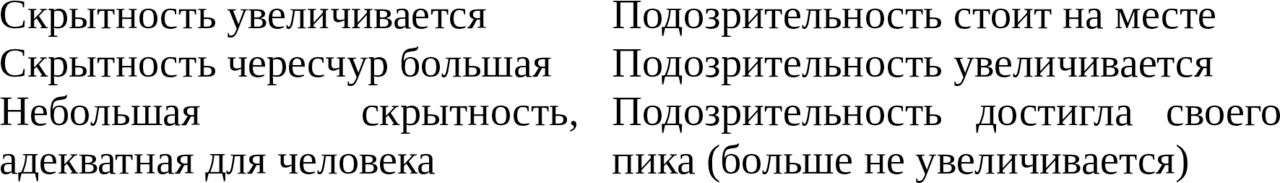

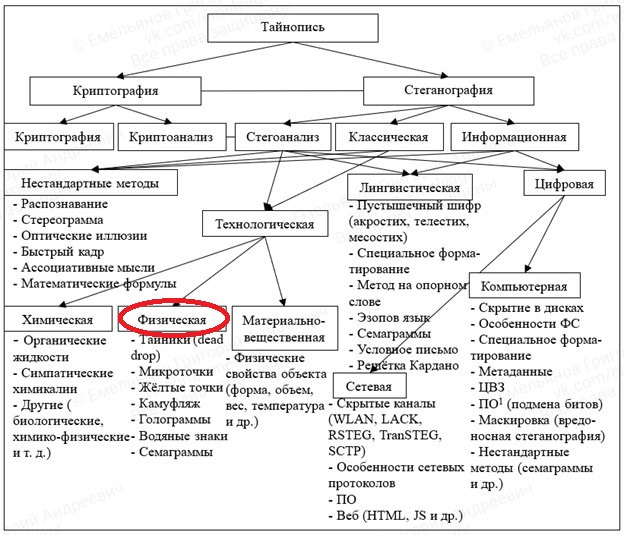

В научном сообществе принято выделять стеганографию как отдельный вид науки, однако на данный момент, многие учёные не сходятся во мнении и считают её подразделом криптографии, поскольку методы стеганографии неразрывно применяют с методами криптографии. Например, как и в криптографии, в стеганографии используются методы сжатия, которые в свою очередь могут использовать алгоритмы шифрования, парольную аутентификацию и ключи системы шифрования. Место стеганографии в современной науке можно увидеть на рисунке 3.

Методов стеганографии чрезвычайно много, их можно дополнять и придумывать чуть ли не до бесконечности, в связи с этим нужна была классификация, которая бы описывала все способы, насколько это возможно. Данная классификация по сравнению с остальными является самой новой и наиболее исчерпывающей, где фактически, любой метод или средство можно окончательно идентифицировать с методом на этом изображении (по состоянию на 2024 г.). В любом случае, в будущем, методы будут дополняться и развиваться по всем направлениям (например, лингвистические, математические, параметрические, биологические, квантовые и др.) в зависимости от фантазии людей и развития нашего мира. Стеганография настолько коварна, что целиком и полностью зависит от автора идеи. Эта наука, как и многие другие науки не имеет конца исследований. Конечно, можно разделять методы и по другим признакам (например, видимый / невидимый) или в качестве основы использовать не сферы жизнедеятельности, а как раз сами методы, где сферы будут подпунктами. Также важно отметить, что зачастую, происходит смешение методов и средств, а семаграммы, голограммы, водяные знаки и др. могут использоваться как в физическом мире, так и в мире виртуальном. В то же время методы, реализуемые с помощью средств вычислительной техники, могут быть применены в других сферах. Вы видите уникальную информацию, разработанную студентом, в стенах одного из прославленных университетов г. Москвы. Автор курса является и автором данной классификации.

Как правило, на практике, говоря о стеганографии, имеют в виду именно скрытые методы передачи информации, таким образом стеганография представляет собой систему передачи информации, которая реализуется разными средствами. Также под целями стеганографии понимают скрытое хранение информации (реже). При обсуждении стеганографии было бы правильнее использовать термины не шифрование / расшифрование / дешифрование, а маскирование / размаскирование / демаскирование. Размаскирование и демаскирование отличаются тем, что демаскировка происходит несанкционированно (злоумышленником), без ключа шифрования (без гаммы, т. е. стегоанализ), а размаскировка происходит получателем информации известным ему способом (по аналогии шифрование / дешифрование). Однако для удобства слога мы будем использовать все термины, которые наиболее подходят случаю.

Официальная сторона

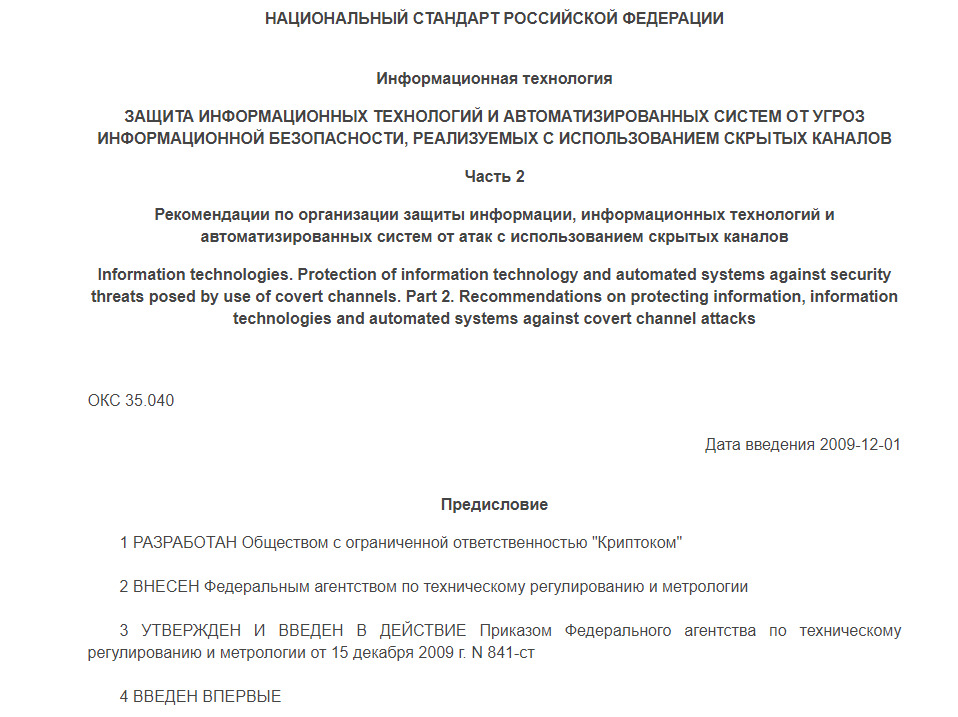

В России закреплено два стандарта, которые регулируют и определяют стеганографию (скрытые каналы передачи информации):

— «ГОСТ Р 53113.1–2008» «Информационная технология. Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положения».

— «ГОСТ Р 53113.2–2009» «Информационная технология. Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 2. Рекомендации по организации защиты информации, информационных технологий и автоматизированных систем от атак с использованием скрытых каналов» (рис. 4).

Данные стандарты можно найти в свободном доступе в Интернете, они описывают возможное использование стеганографии в злоумышленных целях и приводят меры и средства защиты от угроз, а также способы, выявляющие скрытые каналы передачи данных (стегоанализ). Основной посыл направлен на объяснения по выявлению неоднозначностей в программном обеспечении, системах, сетях, коммуникациях и т. д. Даже вредоносное программное обеспечение, которое отправляет похищенные данные злоумышленникам, также является стеганографией. Эти стандарты не описывают методы использования стеганографии в целях защиты информации. Под скрытыми каналами понимаются не только сетевые скрытые каналы, но и все способы, описанные далее по курсу, в том числе, например, шифрование послания в изображении и передача контейнера любым способом будет являться скрытым каналом передачи информации. Помимо стандартов, «ФСТЭК России» обозначила угрозу передачи данных по скрытым каналам в своём «Банке данных угроз»:

— «ФСТЭК России» «УБИ.111»: «Угроза передачи данных по скрытым каналам».

Задачи стеганографии

Здесь важно отметить, что чаще всего стеганография используется спецслужбами государств и преступниками для обеспечения скрытой связи (в т. ч. хакерами), а также в научных работах и CTF-соревнованиях. В коммерческом секторе стеганография используется крайне редко.

Задач может быть много, мы обозначим основные из них:

— Скрытая связь. Военные и разведывательные данные, а также случаи, когда криптографию применять нельзя. Связь в преступных целях (например, террористы).

— Скрытое хранение информации.

— Защита от копирования. Электронная коммерция, контроль за копированием, распространение мультимедийной информации, водяные знаки. Решает вопросы авторского права.

— Скрытая аннотация документов. Медицинские снимки, картография, мультимедийные базы данных.

— Аутентификация. Системы видеонаблюдения, электронной коммерции, электронного конфиденциального делопроизводства.

— Преодоление систем мониторинга и защиты, управления сетевыми ресурсами.

Классификация по задачам, приведённая здесь, также является довольно исчерпывающей.

Сортировка

Расположите в правильном порядке от большего к меньшему местоположение метода (зашифровка послания в изображении) в науке.

Расположите элементы списка в правильном порядке. Баллы за задачу: 1.

— Информационная

— Стеганография

— Цифровая

— Тайнопись

— Зашифровка послания в изображении

— Программное обеспечение (подмена битов)

— Компьютерная

Теоретические основы

Графические зависимости

Говоря о стеганографии, практически всегда подразумевают именно практическую реализацию. В учёном сообществе мало разобрана тема общей теории стеганографии, на чём она построена, какие бывают модели связей. Без разбора теории невозможно прийти к новому и совершенному, невозможно созидать. Если говорить о математической составляющей стеганографии, то она тоже, как правило, описывают практическую реализацию и её стороны.

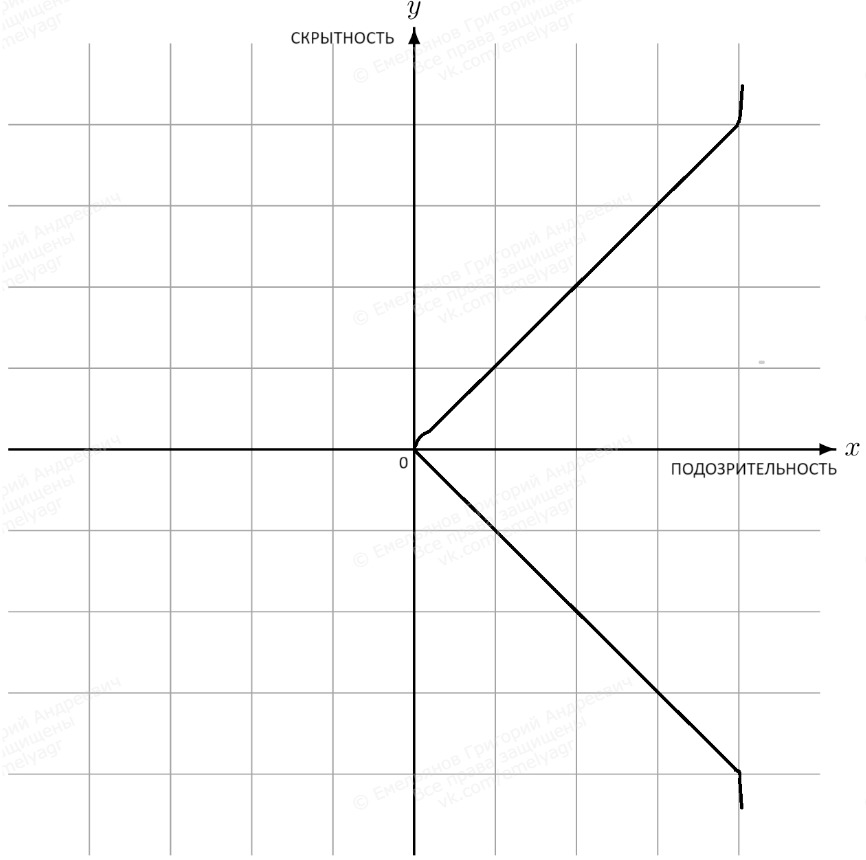

Скрытность и подозрительность вещи взаимосвязанные. Эту связь Вы можете увидеть на графике (рис. 5). Здесь Вы видите уникальную информацию, разработанную автором курса, после обсуждения её с авторитетным криптографом-учёным. Чем больше человек что-то скрывает, тем более он подозрителен в глазах других (в большинстве случаев). В обратную сторону, чем больше человек открыто говорит о своих (возможно злонамеренных) планах, тем также вызывает больше подозрений.

Комментарий учёного-криптографа: «Подозрительность стремится несоразмерно скрытности, в то время как скрытность может увеличиваться более интенсивными шагами, а подозрительность достигнет своего лимита при определённой координате скрытности. Это будет более похоже на log от y. Вкратце это может звучать так, что увеличивать скрытность мы можем до бесконечности, но вот на определённом этапе скрытности мы достигнем пика подозрительности». Именно поэтому график (x) в положительной и отрицательной частях, на определённом этапе останется на месте, даже если скрытность будет увеличиваться.

Ещё стоит отметить небольшое возвышение графика возле нуля: здесь подразумевается, что при свойственной обычному человеку небольшой скрытности подозрительность повышаться практически не будет.

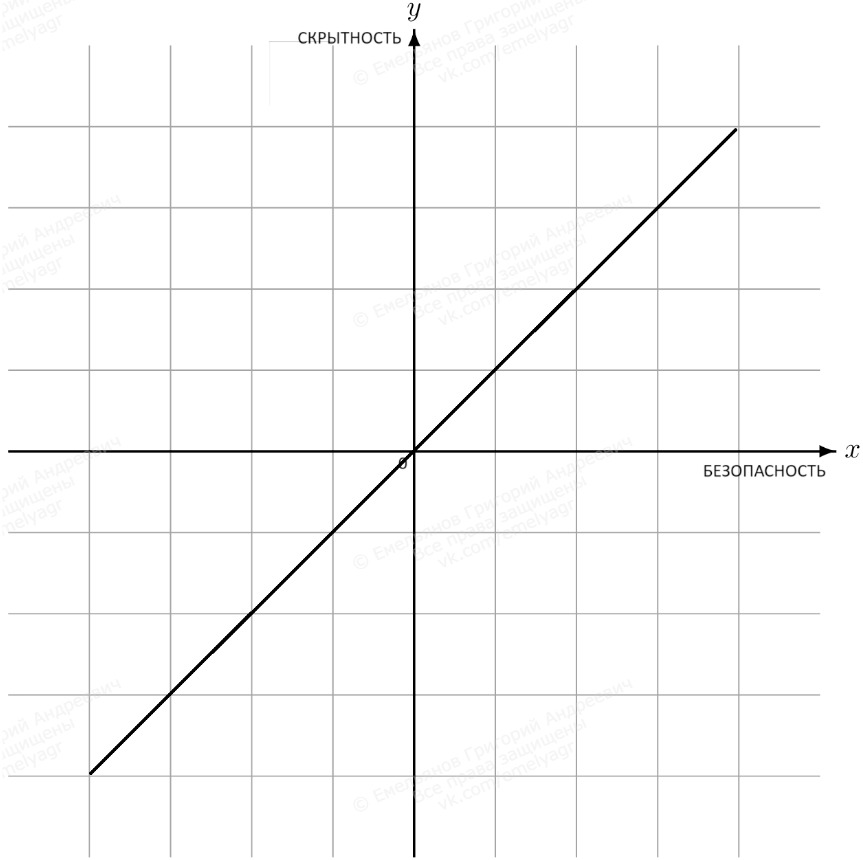

На рисунке 6 представлена взаимосвязь скрытности и безопасности. Чем больше скрытность, тем больше безопасность. В обратную сторону работает точно так же.

Помимо этого стоит упомянуть, что ранее была разработана модель идеальной стегосистемы (по Кашену): здесь даётся хорошее объяснение на русском языке: https://cyberleninka.ru/article/n/prostoe-postroenie-sovershennyh-stegosistem-na-osnove-razlichnyh-oshibok-v-pomehoustoychivyh-kodah-v-modeli-tryoh-kanalov/viewer.

Представляем Вашему вниманию новую усовершенствованную классификацию Стеганографии от автора курса! Ссылка ниже. https://github.com/emelyagr/Classification-of-steganography.

Общая теория стеганографии: https://github.com/emelyagr/General-Theory-of-Steganography.

Модели скрытой связи

Простые модели скрытой связи между двумя людьми можно посмотреть на рисунке 7. Они могут перетекать из одной в другую или смешиваться, иметь другие формы (Серёжа видит и распознаёт; Катя не видит и т. д.), но в наиболее разобранном виде успешная передача или запутывание выглядят так.

Описание рисунка 7:

— Гриша отправляет скрытое сообщение (послание) Кате, Серёжа его видит, но не может распознать (размаскировать).

— Гриша отправляет скрытое сообщение (послание) Кате, Серёжа его не видит.

— Гриша отправляет ложное (скрытое / не скрытое) сообщение (послание) Кате, Серёжа видит ложное сообщение (может распознать / не может распознать). Другими словами, мусорный трафик.

Более подробно о скрытых видах связи и анонимных коммуникациях Вы можете почитать в Интернете: Геннадий Коваленко (@number571) — «Общая теория анонимных коммуникаций. Второе издание».

Сопоставление

Сопоставьте графические зависимости друг с другом.

Сопоставьте значения из двух списков. Баллы за задачу: 1.

ГЛАВА 2. Классическая стеганография

Химическая

Органические жидкости

На каждом этапе, для упрощения, мы будем напоминать, где конкретно мы находимся в нашей с Вами классификации (рис. 8). К химическим методам также отнесём методы биологические. К химико-физическим методам можно отнести создание специальных объектов, проходя через которых, свет будет преломляться в определённом виде, порядке, цвете и т. д. Данный и последующий материал раздела взят с данного веб-сайта (https://en.wikipedia.org/wiki/Invisible_ink — ссылка на англоязычную статью в «Википедии»).

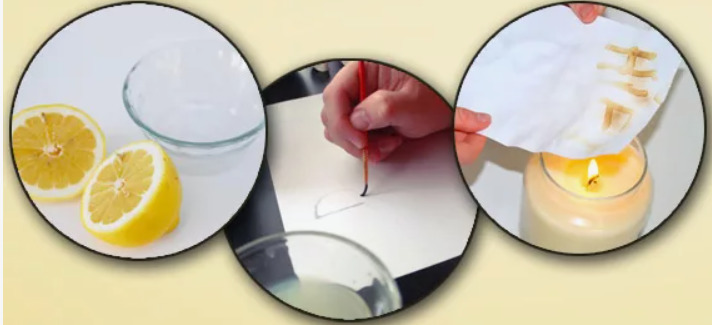

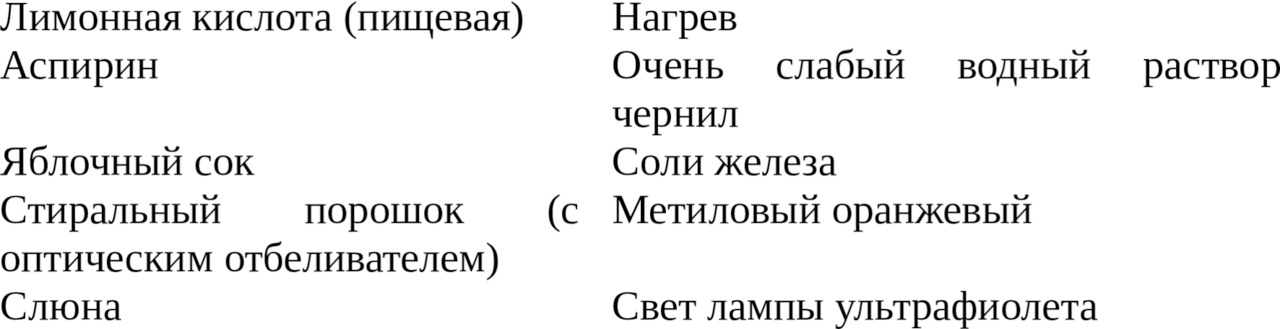

Невидимые чернила бывают двух видов органические жидкости и симпатические химикалии. К органическим жидкостям можно отнести мочу, молоко, уксус и фруктовые соки, которые становятся зримыми в результате незначительного нагревания (рис. 9). Лимоны также использовались в качестве органических чернил арабами около 600 года нашей эры и в 16 веке в Европе (рис. 10).

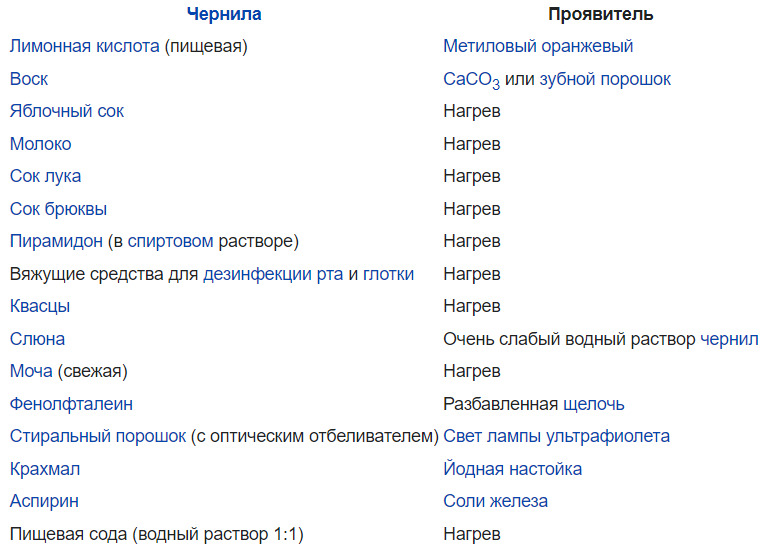

На рисунке 11 отображены чернила и их проявители.

Симпатические химикалии

Симпатические (невидимые) чернила — чернила, записи которыми являются изначально невидимыми и становятся видимыми только при определённых условиях (нагрев, освещение, химический проявитель и т. д.).

Одним из наиболее распространённых методов классической стеганографии является использование симпатических чернил. Обычно процесс записи осуществляется следующим образом: первый слой — наносится важная запись невидимыми чернилами, второй слой — ничего не значащая запись видимыми чернилами.

Симпатические чернила представляют собой химические растворы, бесцветные после высыхания, но образующие видимое соединение после обработки другим химикалием (реагентом). Например, если разведчик пишет железным купоросом, то текст невидим, пока его не обработают раствором цианата калия, после чего образуется берлинская лазурь, вещество, обладающее очень красивым цветом. Искусство изготовления хороших чернил для тайнописи состоит в том, чтобы найти вещество, которое реагировало бы с минимальным количеством химикалий (лучше всего лишь с одним).

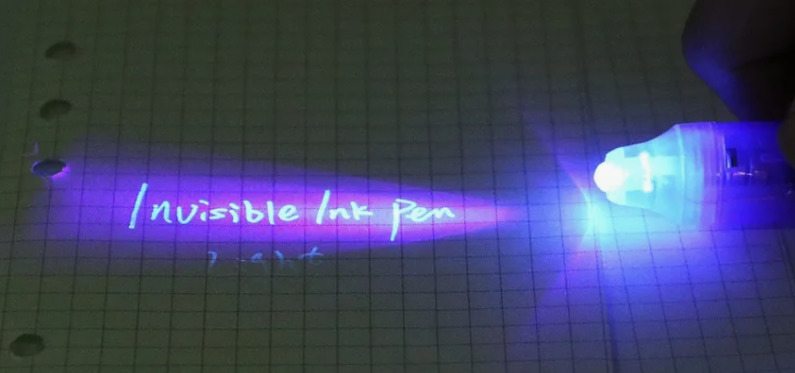

Ультрафиолетовая ручка (рис. 12). С ее помощью можно написать невидимый текст. Прочитать его удастся, только если воспользоваться специальным фонариком. Миниатюрный источник света излучает ультрафиолетовые лучи, под которыми написанное невидимыми чернилами моментально проявляется. Других вариантов прочитать такой текст не существует.

Ещё в I веке н. э. Филон Александрийский описал рецепт симпатических чернил из сока чернильных орешков, для проявления которых требовался раствор железомедной соли. Овидий предлагал использовать молоко в качестве невидимых чернил (проявляется после нагрева). Невидимые чернила продолжали использоваться как в средневековье, так и в новейшее время, например, в письмах русских революционеров из тюрем. Секретный текст, написанный молоком между строк внешне безобидного обычного письма, проявлялся при проглаживании бумаги горячим утюгом.

Печатные массивы микробов

Данный материал взят с ресурса https://sites.google.com/site/anisimovkhv/learning/kripto/lecture/tema19 (ссылка ведёт на статью с веб-сайта "sites.google.com»). В 2011 г. Мануэль Паласиос (Manuel Palacios) из университета «Тафтса и Джордж Уайтсайдс» («George Whitesides») из «Гарварда» попробовали спрятать сообщение в массиве, состоящем из семи штаммов бактерий «Escherichia coli» («E. coli»). Технику в шутку назвали «SPAM» («Steganography by Printed Arrays of Microbes»), что можно перевести как «стеганография при помощи печатных массивов микробов».

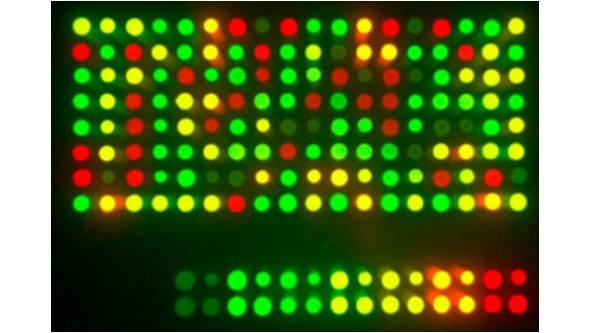

Учёные создали семь штаммов бактерий, каждый из которых производит свой белок, флуоресцирующий при определённом свете (подробности — в статье в журнале «PNAS»). Колонии бактерий наносятся на подложку в виде рядов точек. Каждая пара точек (цветов) является кодом для буквы, цифры или символа. Семь цветов дают 49 комбинаций, авторы работы использовали их для кодирования 26 букв и 23 других символов (таких как, цифры, @ или $). Например, две жёлтых точки обозначают букву «t», а комбинация оранжевой и зелёной — «d». Получатель, зная коды дешифровки, легко прочтёт посланное сообщение — свечение заметно невооружённым глазом (рис. 13).

Данный метод относится к химико-биологической стеганографии.

Другие

Био-арт может использоваться также в качестве стеганографии (т. е. биологическая стеганография, как вид искусства). Сам термин был придуман Эдуардо Кацем в 1997 году, который так определил жанр своего перформанса-инсталляции «Капсула времени». Кац ввел в свое тело чип памяти, и после этого зритель мог с помощью интернета получить доступ к файлам, хранившимся на этом устройстве. В пространстве, где был совершен перформанс, были развешаны семейные фотографии художника, привлекая внимание к его личности. Суть акции заключалась в том, что Кац стремился разрушить границы между приватностью человеческого тела и общедоступным информационном полем, между естественным и механическим, между личностным и общественным. У Каца получилось стать киборгом, в воспоминания которого может проникнуть каждый человек.

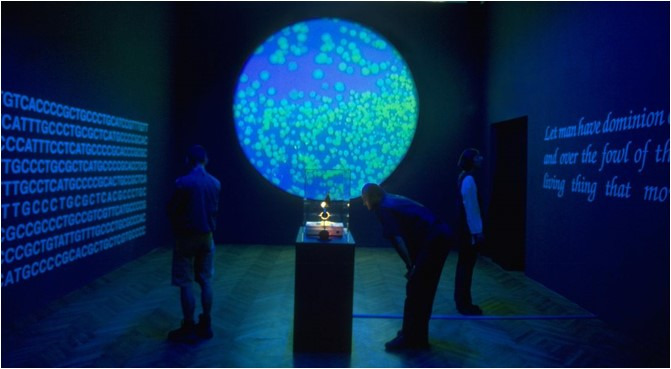

Для создания проекта «Генезис» (рис. 14: слева — цитата в виде ДНК; в центре — проекция чашки Петри с бактериями; справа — цитата на английском языке) художник использовал кишечные палочки с закодированной в них ДНК-информацией. В микроорганизмах содержалась цитата из Книги Бытия: «плодитесь и размножайтесь, и наполняйте землю, и обладайте ею, и владычествуйте над рыбами морскими (и над зверями) и над птицами небесными, и над всяким скотом, и над всею землею, и над всяким животным, пресмыкающимся по земле». Этой инсталляцией Кац прекратил споры об этической стороне био-арта, напомнив, что человек изначально был царем природы.

Ещё одно известное произведение Каца — флуоресцентный кролик Альба, созданный в 2000-м году в лаборатории генной инженерии под Парижем. Художник вживил в эмбрион часть ДНК медузы, делающую её светящейся в темноте. Генетический код прижился, и в результате эксперимента родился кролик, который мог светиться зеленым цветом. Кац говорил о своих достижениях: «Мы вступили в новую эру. Требуется новое искусство. Не имеет смысла использовать краски так же, как их использовали в пещерах». Кролик Каца вызвал много споров у зрителей и критиков о том, не нарушил ли художник этические границы.

Сопоставление

Сопоставьте чернила с их проявителями.

Сопоставьте значения из двух списков. Баллы за задачу: 1.

Физическая

Тайники

На рисунке 15 представлен новый этап, который будет разбираться в этой главе. Данный и последующий материал раздела взят с этого веб-сайта (https://ru.wikipedia.org/wiki/Стеганография — ссылка ведёт на статью в «Википедии»)

Тайник — скрытное место, потаенное убежище, место для тайного хранения чего-либо. В разведке — место для обмена материалами и информацией между агентами без вступления в личный контакт. На Руси (в России) название тайного подземного хода из крепости (острога).

«Dead drop» — это метод шпионажа, используемый для передачи предметов или информации между двумя лицами (например, оперативным сотрудником и агентом или двумя агентами) с использованием секретного местоположения. Избегая прямых встреч, отдельные лица могут поддерживать оперативную безопасность. Этот метод отличается от «live drop», называемого так потому, что два человека встречаются для обмена предметами или информацией. На рисунке 16 представлен USB-тайник.

Известно, что шпионы и их кураторы совершали тайники, используя различные методы, чтобы спрятать предметы (например, деньги, секреты или инструкции) и подать сигнал о том, что тайник был сброшен. Хотя сигнал и местоположение по необходимости должны быть согласованы заранее, сигнал может располагаться, а может и не располагаться близко к самому тайнику. Оперативники не обязательно знают друг друга или когда-либо встречались.

Хотя метод тайника полезен для предотвращения мгновенного захвата либо пары оперативник / обработчик, либо целой шпионской сети, он не лишен недостатков. Если один из оперативников будет скомпрометирован, он может раскрыть местоположение и подать сигнал для этого конкретного тайника. Затем контрразведка может использовать тайник в качестве двойного агента для различных целей, например, для передачи дезинформации врагу или для выявления других оперативников, использующих его, или, в конечном счете для того, чтобы заминировать его. Также существует риск того, что размещенные материалы могут быть обнаружены третьей стороной.

23 января 2006 года российская ФСБ обвинила Великобританию в использовании беспроводных тайников, скрытых внутри выдолбленных камней («шпионской скалы»), для сбора шпионской информации от агентов в России. По словам российских властей, агент, доставляющий информацию, подходил к камню и передавал в него данные по беспроводной сети с портативного устройства, а позже его британские помощники собирали сохранённые данные аналогичными способами.

«SecureDrop» (https://en.wikipedia.org/wiki/SecureDrop — ссылка ведёт на англоязычную статью в «Википедии»), первоначально называвшийся «DeadDrop», представляет собой программный пакет для команд, который позволяет им создавать цифровые тайники для получения советов от осведомителей через Интернет. Члены команды и осведомители никогда не общаются напрямую и никогда не знают личности друг друга, тем самым позволяя осведомителям хранить информацию в тайне, несмотря на массовую слежку и нарушения конфиденциальности, которые стали обычным явлением в начале двадцать первого века. Данная программа предназначена в основном для свидетелей событий или журналистов, желающих поделиться информацией, но остаться анонимными.

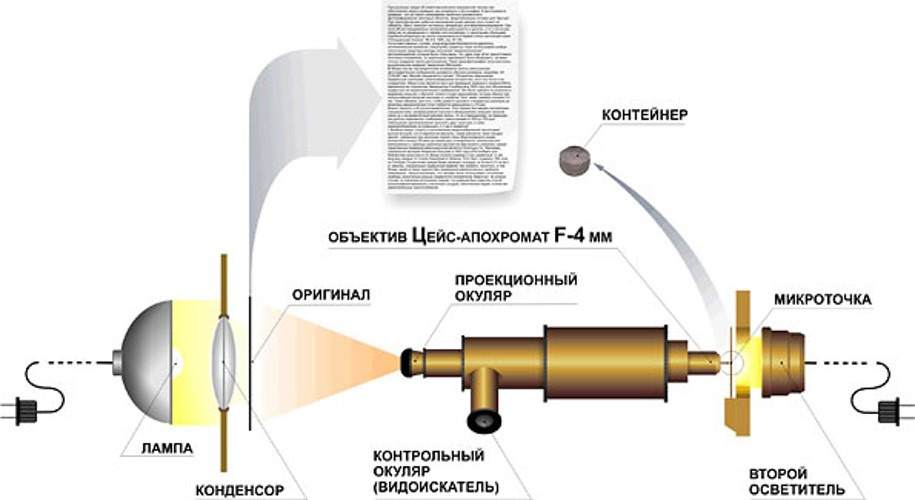

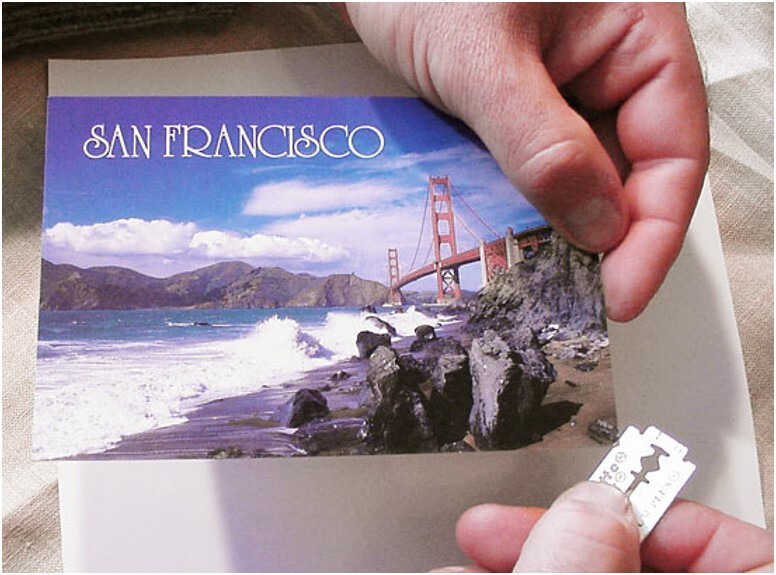

Микроточки

Микроточка (https://ru.wikipedia.org/wiki/Микроточка — ссылка ведёт на статью в «Википедии») — изображение или текст, уменьшенное до такой степени, что неосведомлённый наблюдатель не сможет его ни прочесть, ни даже обнаружить. На рисунках 17 и 18 представлено одно из устройств создания микроточек и надрез края конверта для заложения микроточки соответственно.

Обычно «микроточки» имеют не более миллиметра в диаметре. Своё название получили от сходства с типографской точкой.

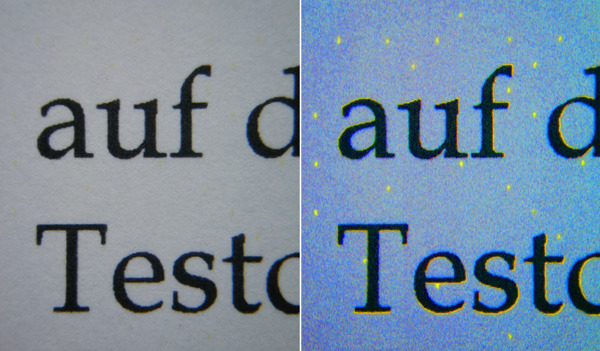

К микроточкам можно отнести и жёлтые точки. Жёлтые точки (также «Machine Identification Code» («MIC»), принтерная стеганография) — метки, ставящиеся многими цветными лазерными принтерами на каждую печатаемую страницу. Приглядевшись, скопление точек можно увидеть по всей странице в местах расположения текста или изображений на расстоянии примерно 2,5 мм друг от друга. На рисунке 19 сравнивается участок текста, распечатанный на принтере «HP Color LaserJet 3700», в обычном и синем свете.

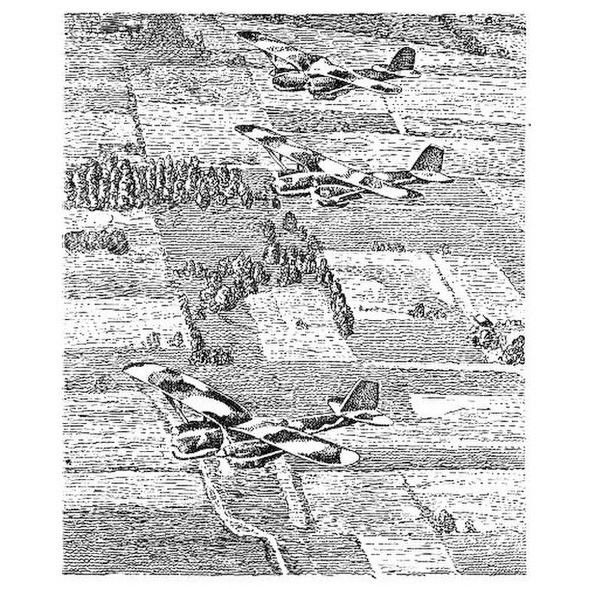

Камуфляж

Искусство маскировки — отдельная большая тема. Информацию можно маскировать разными способами, один из них является камуфлированием. По примеру того, как на рисунке 20 спрятались самолёты, можно прятать и другие объекты, слова и т. д. При наблюдении сверху они сливаются с фоном земной поверхности.

Голограммы

Голограммы, благодаря своей способности записывать и восстанавливать трёхмерные изображения, представляют собой интересный инструмент для физической стеганографии, позволяя скрывать информацию не только в самом изображении, но и в его трехмерной структуре. Голограммы могут быть использованы в виде проекции, а также при использовании систем виртуальной реальности («VR»). Печатные голограммы («HST») относятся к водяным знакам (в следующем подразделе).

Некоторые принципы использования:

— Встраивание информации в фазу. При создании голограммы информация может быть встроена в фазу световой волны, которая записывается на голографическую пластину. Изменения фазы незаметны невооруженным глазом, но могут быть считаны специальным оборудованием.

— Многослойные голограммы. Информация может быть скрыта в отдельных слоях многослойной голограммы. Каждый слой может содержать фрагмент сообщения, а полное сообщение может быть восстановлено при просмотре голограммы под определенным углом или с помощью специальных фильтров.

— Микроголограммы. Информация может быть закодирована в виде микроголограмм, невидимых невооруженным глазом. Для их просмотра потребуется специальный микроскоп.

Водяные знаки

Водяной знак (также филигрань) — видимое изображение или рисунок на бумаге, который выглядит светлее или темнее при просмотре на просвет.

Водяной знак получают вдавливанием металлического сетчатого валика или эгутёра (дендироли, ровнителя) в бумагу в процессе её изготовления или на специальных формовочных рельефных сетках, иногда с использованием филиграней. Рисунок водяного знака — линии разной формы, буквы или монограммы, фигурные изображения. Водяной знак считается традиционным способом защиты ценных бумаг и документов от их подделки. Его получают вследствие истончения бумажной массы там, где она соприкасается с выступающими проволочками возле дна бумажной формы.

И хотя водяные знаки были созданы отнюдь не для сокрытия информации, они выполняют одну из главных задач стеганографии, а именно защиту от копирования и решение вопросов авторского права и интеллектуальной (и других видов) собственности, позволяют подтвердить фактор владения.

Также к подвиду водяных знаков можно отнести печатные голограммы (защитные технологии «HST»).

Некоторый пример для сохранения своего авторского права электронных форматов файла, например документа: 1. Укажите своё авторство вначале и, по-надобности, в конце документа. 2. Укажите своё авторство в названии документа. 3. Укажите своё авторство в метаданных (свойствах) документа во всех графах. 4. Переведите файл в формат «*.pdf». Можно сделать онлайн, например, https://convertio.co/ru/doc-pdf/. 5. Добавьте на документ водяные знаки так, чтобы их было видно, но не слишком сильно, дабы не закрывать видимость и не мешать основному тексту, при этом ВЗ должны находиться на самом тексте. Небольшая видимость позволит доказать своё авторское право, если Ваш документ был скопирован или использован другими, поскольку невнимательный пользователь может его не заметить и, как следствие, не удалить (или переписать весь текст). Также, это хорошая возможность указания себя как автора для заимствований другими пользователями. Добавить ВЗ можно онлайн, например, https://watermarkly.com/ru/watermark-pdf/, https://play.google.com/store/apps/details?id=com.visualwatermark.watermarkly. 6. Защитите документ от копирования, изменения, печати и, по возможности, другими атрибутами, с растрированием, а также при необходимости, сильным паролем. Можно сделать онлайн, например, https://www.pdf2go.com/ru/protect-pdf. 7. Добавьте в документ Цифровой водяной знак. ЦВЗ позволит защитить документ от пиратства своим указанием авторства. Более подробно про ЦВЗ Вы узнаете в разделе 3 главы 5 — «Изображения». Можно сделать с помощью программы OpenPuff, которую не нужно устанавливать: https://www.embeddedsw.net/OpenPuff_download.html. 8. При распространении документа необходимо подписать в начале, к примеру,» (С) Емельянов Григорий Андреевич. Все права защищены. Использование (копирование, сбор, обработка, хранение и распространение) материалов статьи без указания автора запрещено.», добавив контакты для связи. 9. Распечатайте документ и отправьте его себе Почтой, а также электронной почтой.

Семаграммы

Семаграммы — одна из самых интересных тем стеганографии. Семаграмма — это способ скрыть информацию с помощью знаков или символов.

Примеры семаграмм:

— Условный знак рукой.

— Вышитые на платье узоры, представляющие собой закодированное послание.

— Картина, на которой длинные и короткие ветки деревьев представляют точки и тире азбуки Морзе.

— Размещение предметов на столе в определенной последовательности (рис. 21).

— Точки на костяшках домино, расположенные в определенной последовательности.

— Характерные изменения в дизайне веб-сайта.

Получается, что жесты и мимика тоже относятся к семаграммам. Такие знаки не бросаются в глаза и выглядят вполне обычно в современном мире. Иногда использование визуальных семаграмм — единственный способ связи с друзьями и коллегами. Такие методы могут быть реализованы не только в физическом мире, но и в виртуальном, например, определённое расположение объектов на изображении (будут что-то в себе скрывать и передавать, «скрытый смысл»).

Текстовые семаграммы — это послания, скрытые внутри текста. Для передачи сообщения могут использоваться заглавные буквы, подчеркивания, особенности почерка, пробелы между буквами и словами. О текстовых семаграммах Вы узнаете подробнее в разделе 1 главы 3 — «Лингвистическая стеганография» и разделе 1 главы 5 — «Специальное форматирование», а практически (с семаграммами изображений) потренируетесь в разделе 6 главы 5 — «Нестандартные методы» и разделе 7 главы 5 — «Искусственный интеллект».

Тест

Что можно отнести к семаграммам?

Выберите все подходящие ответы из списка. Баллы за задачу: 1.

— Форматирование текста (или определённый почерк).

— Ни один ответ не верен.

— Уменьшение размеров текста до невозможности распознавания человеком.

— Условный знак рукой.

— Маскировка послания в изображении с помощью камуфляжа.

— Определённое расположение объектов.

Материально-вещественная

Материально-вещественная стеганография

Абсолютно новая область в стеганографии (рис. 22), ранее не исследованная научным сообществом. Её автором является автор курса и разрабатывалась под руководством кандидата технических наук. Здесь мы вкратце опишем её суть.

Как Вы уже поняли, осуществлять передачу информации возможно не только используя текст, содержащий машинописный или рукописный ввод. Например, передавать информацию можно с помощью электромагнитных и электрических импульсов, радиоволн, света и других искусственно созданных физических свойств, или с помощью мимики и жестов, заранее обговоренного поведения (действий) и их значений. Способов обмена информацией большое количество, однако любой способ можно классифицировать.

Для безопасного обмена информацией изучаются и реализуются способы классической (технологической) стеганографии, например материально-вещественные. Физические свойства объектов дают информацию о самих объектах, например, в аппаратах для бурения нефтяных скважин можно использовать полученное (и передаваемое) изменение жидкостного потока для передачи информации о глубине скважины, геологических характеристиках и т. д.; в медицине изменение жидкостного потока даёт информацию о температуре, давлении, концентрации исследуемого объекта; в производственных процессах изменение жидкостного потока может использоваться для контроля и управления различными параметрами производства. Это лишь несколько примеров практического применения извлечения информации об объекте путём исследования полученных изменений жидкости. Соответственно, если таким образом возможно извлекать информацию, то ей возможно и манипулировать, изменять для необходимых целей или даже передавать.

Если говорить об информационной безопасности, то при передаче информации важно сохранить её целостность, доступность и конфиденциальность. Для обеспечения конфиденциальности передаваемой информации необходимо действовать нестандартно, создавая злоумышленнику трудности, например маскировать передачу разными способами. Для реализации такой цели можно обмениваться информацией при помощи транспортировки жидкости. Передача информации таким способом осуществляется посредством модулирования жидкостного потока (например воды), что позволяет передавать сигналы на небольшие расстояния (1–10 метров). На рисунке 23 представлена примерная возможная модель подобной связи. На небольших расстояниях использование контроллеров температуры не столь обязательно.

Бесплатный фрагмент закончился.

Купите книгу, чтобы продолжить чтение.